变色龙病毒可在WiFi接入点间感染

2014-04-14 17:48:50

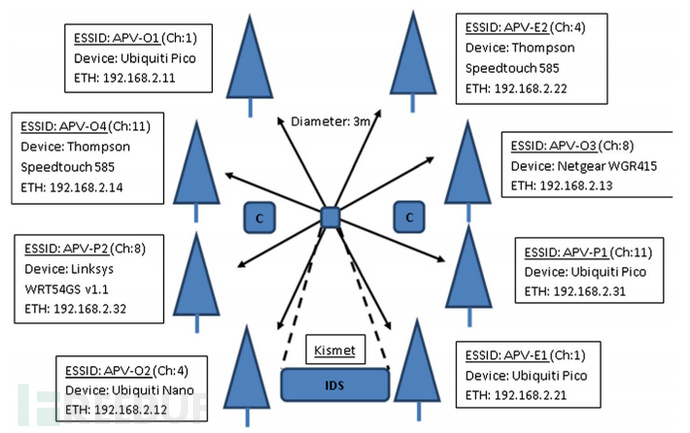

他们已经创立了一个具有验证性的概念,通过以一个加载病毒版本的固件替代原有脆弱的接入点(AP)的固件,然后自动感染接入这个网络的一个又一个“受害者”,进而感染下一个无线网络,这样受感染的不仅仅是单机,而是整个无线网络。

这种基于病毒的无线网络被命名为“变色龙”可以在不影响WiFi接入点正常工作的前提下在WiFi接入点之间进行自我繁殖。

根据研究报告表明这一病毒可以识别未加密的WiFi接入点。所以诸如机场、咖啡厅这类有开放性接入WiFi的场所便成为这种病毒泛滥的重灾区。

它传播的顺序如下:

1.建立范围内可探测到的接入点列表;

2.绕过目标接入点的加密安全验证;

3.绕过目标接入点的管理界面;

4.识别并存储接入点的系统设置;

5.用加载了病毒的固件替换接入点上的固件;

6.将受害者的原来的接入设置导入新加载的固件中;

7.开始进一步传播,从步骤一再次开始感染下一个目标。

他们在英国的两个城市之间进行了模拟实验,从贝尔法斯特到伦敦。

用随机感染了这种病毒的接入点作为传播种子,其研究结果发表在这篇论文上(传送门)。

这种“变色龙”病毒攻击对于无线网络安全来说是一个巨大的威胁,研究者表明目前杀毒软件和无线入侵检测系统无法检测这种攻击。

“所以说,这种攻击方式是如此先进,不容易被觉察。因为典型的无线入侵检测主要依靠的是用户凭据、地理位置或是流量的变化。”

当然一定地理区域范围内接入点的密度在一定程度上增加了无线网络安全问题的解决,因为在这种有着密集可用接入点这种攻击是传播速度非常快的。

“由于无线网络攻击很难进行检测和病毒防护,这也叫导致了无线网络攻击日益受到电脑黑客的青睐”,研究报告的合著者马歇尔表示。

当然,在现行的无线网络中并不存在这种病毒,我们只是为在实验室中演示才创造的这种病毒。当然我们不能保证是否哪一天,由于恶意软件编写者的心血来潮或是网络犯罪的缘故导致这类恶意软件被投放到现在的无线网络中。