夜幕降临,互联网狂人变身飞天大盗

真是不看不知道,一看吓了一跳。凭借常年敲击键盘与鼠标练就的惊人指上功夫,一些平时文质彬彬的IT精英们,在夜幕降临后竟然化身为草上飞般的读书神偷。

苹果应用商店服务中断11小时后恢复

苹果公司的iTunes和应用商店在经历了11个多小时的中断后,终于在周三恢复。要知道,对于苹果来说,这种长时间的服务中断非常罕见。

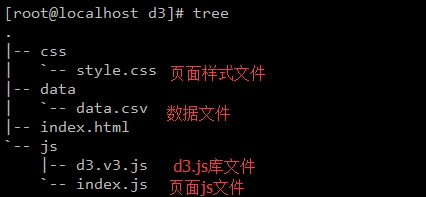

d3.js让ssh暴破次数可视化

可能大家看的黑客电影比较多,对于数据的显示感觉特别炫酷。但是,看久了你也许就不会那么新鲜了,那么现在我们就来看看如何让数据可视化吧,本文作者通过d3.js来实现。

网络安全周教你防木马

昨天上午,“国家网络安全宣传周”在中华世纪坛启动。阿里巴巴、腾讯、百度、奇虎等巨头悉数亮相,为市民展示最新的网络安全防范技术和相关的安全防范产品。

揭秘网络安全的5个认识误区

对于网络安全, 经常会有人有这样或者那样的误区, Wired杂志的专栏作家Peter Singer 和 Allan Friedman最近总结了网络安全常见的5个误区。

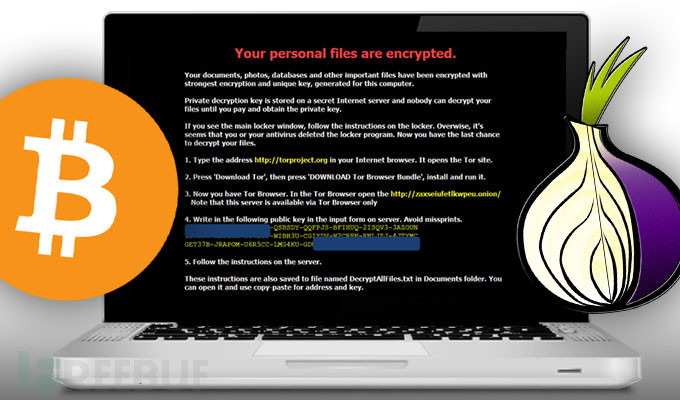

第一个将攻击服务器隐藏在Tor网络中的勒索软件

卡巴斯基的安全研究人员发现了第一款利用Tor匿名网络隐藏攻击指令控制服务器位置的加密勒索软件。这款名叫Critroni的勒索软件正在地下骇客论坛出售,售价约3000美元。

五大信息技术:利剑划破安全“长空”

负责信息安全与风险的领导者们必须全面掌握最新的科技趋势,才能规划、达成以及维护有效的信息安全与风险管理项目,同时实现商机并管理好风险。

网络安全:单纯依靠技术 无济于事

随着网络安全重要性的凸显,国家对网络安全问题也越来越重视,网络安全和信息化是事关国家安全和国家发展、事关广大人民群众工作生活的重大战略问题,这已经成为不争的事实。

变色龙病毒可在WiFi接入点间感染

有的时候我们也许会诧异?计算机病毒可以通过WiFi网络进行“空降”。英国利物浦大学的研究人员已经证实了如同感冒在人与人之间传播一样,WiFi病毒可以在计算机网络之间进行“感染”。

浏览器中因cookie设置HttpOnly标志引起的安全问题

如果cookie设置了HttpOnly标志,可以在发生XSS时避免JavaScript读取cookie,这也是HttpOnly被引入的原因。但这种方式能防住攻击者吗?HttpOnly标志可以防止cookie被“读取”,那么能不能防止被“写”呢?答案是否定的,那么这里面就有文章可做了。